2025/04/18

「自工会/部工会・サイバーセキュリティガイドライン」とは、自動車産業全体のサイバーセキュリティ対策のレベルアップや対策レベルの効率的な点検を推進することを目的として、自工会(日本自動車工業会)及び部工会(日本自動車部品工業会)が共同で策定したセキュリティガイドラインです。

2020年3月31日に初版が発行され、現時点ではエンタープライズ領域(会社全体のベースとなるOA環境)が対象となっています。

(今後、設備分野、販売店・車両等の他分野向けの項目整備も順次検討される予定のようです)

本記事では、セキュリティ体制が十分でない自動車業界の企業に向けて、本ガイドラインの構成と、同ガイドラインを活用したセキュリティ対策の強化方法についてご紹介します。

本ガイドラインは合計153個の項目(達成条件)があり、それぞれの項目が以下の基準でレベル付けされています。

| レベル | 定義 | 各レベルの達成を目指すべき会社 | 項目数 |

|---|---|---|---|

| Lv3 | 2022年4月時点で自動車業界が到達点として目指すべき項目 | 会社規模・技術レベルの観点で自動車業界を代表し、牽引すべきたちの会社またはそれを目指す会社 | 29 |

| Lv2 | 自動車業界として標準的に目指すべき項目 |

|

74 |

| Lv1 | 自動車業界として最低限、実現すべき項目 | 自動車業界に関係する全ての会社 | 50 |

各項目の評価は以下の基準で行います。

| 評価基準 | 点数 |

|---|---|

| 対策完了 | 2 |

| 対策中 | 1 |

| 未実施 | 0 |

| 該当なし | – |

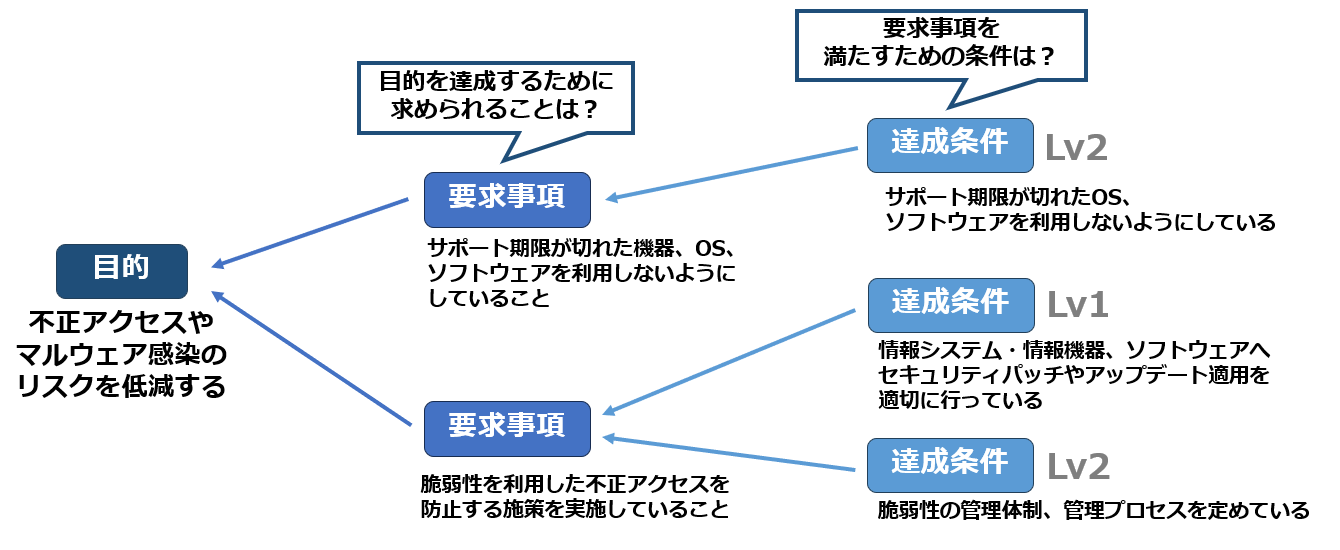

また、それぞれの項目には「目的」や「要求事項」が付随しており、No.123~No.125を例に取ると以下の内容が記載されています。

「目的」を達成するための「要求事項」があり、その要求を満たすために「達成条件」を満たすセキュリティ対策を行う、という構成になっています。

No.123~No.125を例に取ると、以下の内容が記載されています。

| 目的 | 要求事項 | 達成条件 |

|---|---|---|

| 不正アクセスやマルウェア感染のリスクを低減する | サポート期限が切れた機器、OS、ソフトウェアを利用しないようにしていること | サポート期限が切れたOS、ソフトウェアを利用しないようにしている |

| 情報システム・情報機器、ソフトウェアへセキュリティパッチやアップデート適用を適切に行っている | ||

| 脆弱性を利用した不正アクセスを防止する施策を実施していること | 脆弱性の管理体制、管理プロセスを定めている |

各項目の関係性は、下図のイメージです。

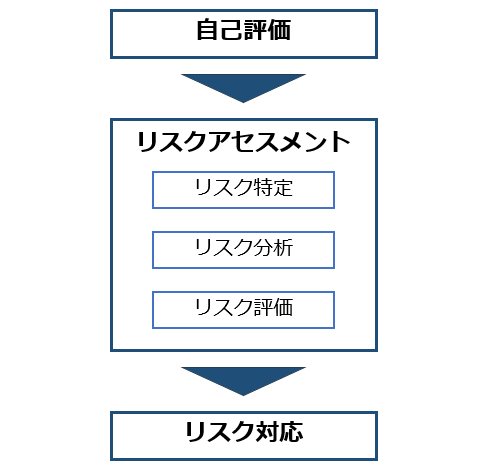

まずは、本ガイドラインに基づいた自己評価を実施しましょう。

自工会が以下のページにチェックシートを公開しているので、こちらをご活用いただくことを推奨します。

https://www.jama.or.jp/operation/it/cyb_sec/cyb_sec_guideline.html

なお、本チェックシートは毎年、自工会から提出を依頼されているため、自動車業界の企業であれば既に実施されているかと思われます。

次に、自己評価の結果をもとにリスクアセスメントを実施しましょう。

大きく「リスク特定」「リスク分析」「リスク評価」の3つのフェースで行います。

対策が未実施の項目が、どのようなリスクに繋がるかを特定します。

以下がその例です。

| 項目 | リスク特定 |

|---|---|

| サポート期限が切れたソフトウェアを利用している | ソフトウェアに危険な脆弱性が発見された際に、インストールしている端末が侵害されるリスクがある。 |

特定されたリスクが、どの程度の大きさなのか分析を行います。

「発生する可能性(頻度)」と「発生した場合の損失の大きさ(影響)」を基準に定量的に分析することが望ましいですが、難しい場合は「大」「中」「小」のような簡易的な分類基準とする方法もあります。

以下がその例です。

| 項目 | リスク分析 | リスク値 |

|---|---|---|

| サポート期限が切れたソフトウェアを利用している | 不特定多数からアクセスできる環境であるため、危険な脆弱性が発見された際の影響が大きい | 大 |

| ネットワーク接続されておらず、機密情報を有さない端末のソフトウェアがサポート期限切れ | 危険な脆弱性が発見されても侵害される可能性は低く、万が一、侵害されても影響が小さい | 低 |

分析されたリスクが、受容可能か対応が必要かを判断します。

以下がその例です。

| リスク値 | リスク評価 |

|---|---|

| 大 | 要対応(1ヶ月以内) |

| 中 | 要対応(6ヶ月以内) |

| 低 | リスク受容 |

リスクアセスメントの結果をもとに、セキュリティ対策の計画を立てて実行ましょう。

「いつまでに」「何を」実施するかという観点で、実効性の高い計画を立てることが望ましいです。

また、ここで重要なのは、”点数アップが第一の目的では無い”ということです。 自工会から発行されているFAQにおいても以下の記載があります。

| 質問 | 回答 |

|---|---|

| 目標として何点取ればいいのでしょうか? | 現時点で何点以上取ってくださいというものではありません。 ただし、近い将来において会社の規模等によらず、選択した目標レベルで全項目に全て取っていただくことを想定して作成しております。 |

| レベル2を目指すのは理解できましたが、何点を目指せばよいというような指標はありますでしょうか? | 点数アップが目的ではございませんので、リスクを明確化し、計画的な対策実施いただく目的にお使いいただけたらと思います。 |

| チェックシートの質問内容によっては、99%出来ているが1%出来ていないようなものもありますが、そういったものも「出来ていない」として回答する必要はありますか? それとも、ちょっと出来ないものでも「2:出来ている」として回答で良いでしょうか? |

点数アップが目的ではございませんので、是非、まだリスクが残っていることを明確にしてください。 その意味では、「出来ていない」と自己評価して頂く事を推奨します。 各社でどのようなリスクが残っているのかを明確にして、計画的な対策実施いただく目的にお使いください。 |

最終的には目標とするレベルを全て満たすよう計画を立てていくことは大切ですが、優先度としては点数アップがしやすい項目から着手するのでは無く、優先的に対策が必要な項目から着手することが望ましいです。

私たちがこれまでにご支援してきたセキュリティインシデントの多くは、基本的なセキュリティ対策の不備が原因でした。

また、IPAが公開した「情報セキュリティ10大脅威 2025」では、組織向け脅威の第2位に「サプライチェーンや委託先を狙った攻撃」が挙げられています。これは、攻撃者が必ずしも知名度の高い大企業のみを標的としているわけではないことを示しています。

https://www.ipa.go.jp/security/10threats/10threats2025.html

このような状況を踏まえると、企業規模や知名度にかかわらず、適切なセキュリティ対策を講じることは不可欠です。

攻撃者にとって「コストパフォーマンスの良い標的」とならないためにも、各種ガイドラインを有効活用し、自社のセキュリティ強化につなげていくことが重要です。

自社での対策が難しい場合は、無理に内製化を目指すのではなく、外部の専門機関を活用するのも有効な手段です。

当社でも「セキュリティアセスメントサービス」を提供しておりますので、ぜひお気軽にご相談ください!

・日本自動車工業会:自動車産業サイバーセキュリティガイドライン

https://www.jama.or.jp/operation/it/cyb_sec/cyb_sec_guideline.html

・日本自動車工業会:自動車業界サプライチェーンへの推進活動

https://www.jama.or.jp/operation/it/cyb_sec/cyb_sec_supply_chain.html#faq

・IPA:情報セキュリティ10大脅威 2025

https://www.ipa.go.jp/security/10threats/10threats2025.html

お問い合わせ

サイバー攻撃対策・脆弱性診断・インシデント対応など、

お客様のニーズに合わせた最適な

ソリューションをご提案します。

まずはお気軽にご相談ください!